Codzienne sytuacje w różnych obiektach mają ogromny wpływ na bezpieczeństwo osób, mienia i danych, a co za tym idzie poziomy zarządzania zagrożeniami to bardzo ważny obszar. W związku z tym zrodziła się potrzeba wdrożenia dynamicznie zmieniających się scenariuszy, w tym w systemach kontroli dostępu, na wypadek zmiany poziomu zagrożenia.

Codzienne sytuacje w różnych obiektach mają ogromny wpływ na bezpieczeństwo osób, mienia i danych, a co za tym idzie poziomy zarządzania zagrożeniami to bardzo ważny obszar. W związku z tym zrodziła się potrzeba wdrożenia dynamicznie zmieniających się scenariuszy, w tym w systemach kontroli dostępu, na wypadek zmiany poziomu zagrożenia.

Codzienne sytuacje w różnych obiektach mają ogromny wpływ na bezpieczeństwo osób, mienia i danych. Zapewniają również sprawne funkcjonowanie organów administracji publicznej, różnych instytucji mundurowych, szpitali, podmiotów odpowiedzianych za produkcję i zaopatrzenia nas w energię, surowce energetyczne, paliwa czy dostępu do usług IT.

Z tego powodu poziomy zarządzania zagrożeniami to bardzo ważny obszar nie tylko dla „risk managerów” obiektów komercyjnych, ale również w dobrze nam znanych obiektach infrastruktury krytycznej, która pełni ogromną rolę w funkcjonowaniu państwa oraz życiu jego obywateli, a ochrona jej jest jednym z najważniejszych celów stojących przed państwem.

W związku z tym zrodziła się potrzeba wdrożenia dynamicznie zmieniających się scenariuszy, w tym w systemach kontroli dostępu, na wypadek zmiany poziomu zagrożenia.

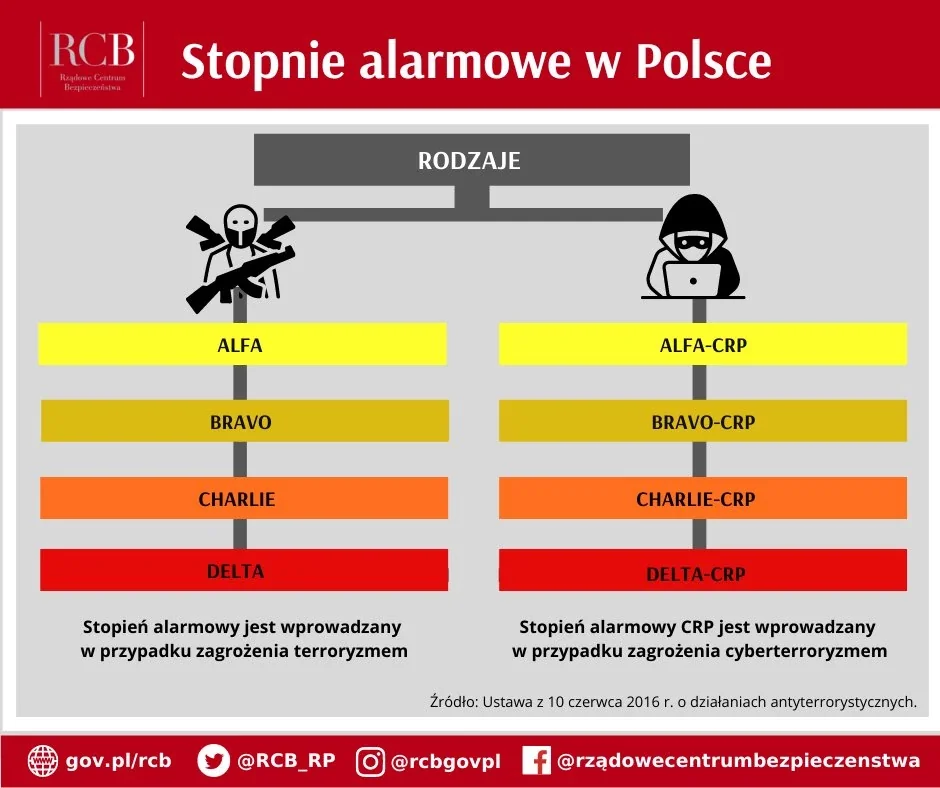

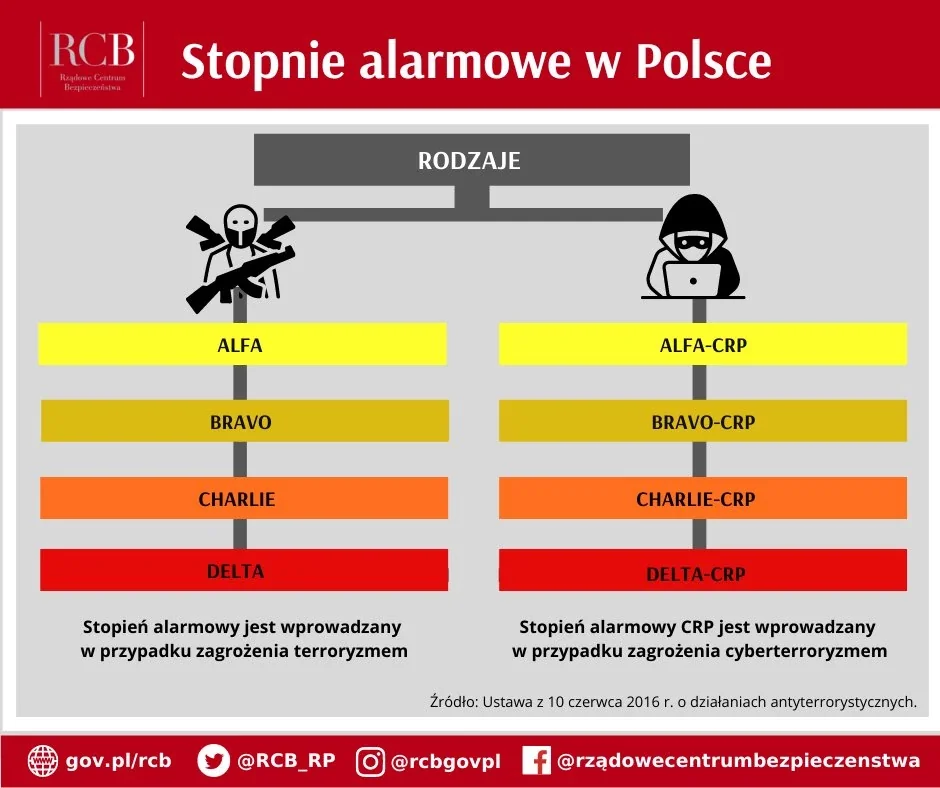

Rozszerzeniem powyższego są stopnie CRP, które wprowadza się w sytuacji zagrożenia o charakterze terrorystycznym. Dotyczy systemów teleinformatycznych administracji publicznej lub systemów, które wchodzą w skład infrastruktury krytycznej.

- Pierwszy stopień alarmowy (ALPHA-CPR)

- Drugi stopień alarmowy (BRAVO-CPR)

- Trzeci stopień alarmowy (CHARLIE-CPR)

- Czwarty stopień alarmowy (DELTA-CPR)

Jakie są rodzaje/stopnie/kategorie zagrożeń w obiektach, na które dostarczymy nasze rozwiązania?

W obiektach infrastruktury krytycznej rodzaje zagrożeń oparte są o ustawę o Zarządzeniu Kryzysowym

KATEGORIA I - zagrożenia wynikające z katastrof naturalnych np.

- Trzęsienie ziemi

- Susza

- Pożar

- Powód

KATEGORIA II - zagrożenia związane z działalnością człowieka – CELOWE np.

- Zagrożenia stanowiące celowe działanie człowieka o charakterze terrorystycznym

- Zagrożenia o podłożu gospodarczo-politycznym

KATEGORIA III - zagrożenia związane z działalnością człowieka – NIEZAMIERZONE np.

- Błędy konstrukcyjne obiektów i instalacji stanowiących elementy infrastruktury krytycznej

- Nieprawidłowa konserwacja i eksploatacja urządzeń infrastruktury krytycznej

W obszarze bezpieczeństwa obywateli w Polsce mamy ustawę o działaniach antyterrorystycznych, która wprowadza 4 stopniowy system stopni alarmowych:

Pierwszy stopień alarmowy (ALPHA)

Wprowadza się w przypadku uzyskania informacji o możliwości wystąpienia zdarzenia o charakterze terrorystycznym, którego rodzaj i zakres jest trudny do przewidzenia.

Drugi stopień alarmowy (BRAVO)

Wprowadza się w przypadku zaistnienia zwiększonego i przewidywalnego zagrożenia o charakterze terrorystycznym, jednak konkretny cel ataku nie jest zidentyfikowany.

Trzeci stopień alarmowy (CHARLIE)

Wprowadza się w przypadku wystąpienia zdarzenia potwierdzającego prawdopodobny cel ataku o charakterze terrorystycznym, godzącego w bezpieczeństwo lub porządek publiczny, albo bezpieczeństwo Rzeczypospolitej Polskiej.

Czwarty stopień alarmowy (DELTA)

Wprowadza się w przypadku wystąpienia zdarzenia o charakterze terrorystycznym powodującego zagrożenie bezpieczeństwa lub porządku publicznego, albo bezpieczeństwa Rzeczypospolitej Polskiej.

Jak może wyglądać zarządzanie zagrożeniami w systemie kontroli dostępu?

Za pomocą funkcji „Zarządzanie zagrożeniami” sposób działania systemu kontroli dostępu można dostosować dynamicznie do zmieniającej się sytuacji na obiekcie, np.:

- Czy używać kodu PIN w trybie alarmowym?

- Zmiana normalnego trybu pracy czytnika (tzn. użycie uprawnionej karty na czytniku powoduje odblokowanie przejścia) na „tryb potwierdzenia”. Czyli otwarcie przejścia będzie możliwe poprzez dodatkową wideo weryfikację operatora czy karty, której użył.

- Możliwość blokowania uprawnień dostępu określonych grup osób, np. gości, pracowników zewnętrznych np. pracowników „produkcyjnych” przy wycieku substancji chemicznych, dostęp mają tylko służby techniczne.

Co może być „trigerem” w systemie KD dla zmiany poziomu zagrożenia?

Mamy pełną dowolność, może to być:

- wejście stykowe na kontrolerze drzwiowym Orion np. przycisk SOS

- przyłożenie karty dostępowej o specjalnym identyfikatorze

- sygnał z systemu „trzeciego” np. PSIM WinGuard czy VMS VDG SENSE

- wirtualny przycisk na wizualizacji systemu IPROTECT „KEYMAP”

Jaka jest nasza przewaga?

- Możliwość zautomatyzowania sposobu działania obiektu w sposób systemowy

- Możliwość dodania wielu scenariuszy działania systemu do jednego systemu SKD

- Możliwość przypisania dla każdej osoby indywidualnego maksymalnego poziomu zagrożenia, do którego ma dostęp:

- Pracownik 1 – tylko do poziom 1

- Pracownik 2 - maks. do poziomu 4

- Elastyczność

- Rozwiązanie działa na tzw. obszarach/strefach (AREA)

- W systemie IPROTECT każdy budynek, piętro może być osobną strefą/obszarem

- Możliwość przypisania indywidualnego poziomu zagrożenia do strefy/obszaru oznacza, że w praktyce:

- Budynek A

- Cały budynek może mieć ustawiony poziom 2

- Budynek B

-

-

-

- Parter budynku B ma mieć ustawny poziom 1

- Piętro 1 budynku B ma mieć ustawiony poziom 2

- Serwerownia, która mieści się w budynku B na 1 piętrze na mieć ustawiony poziom zagrożenia 3

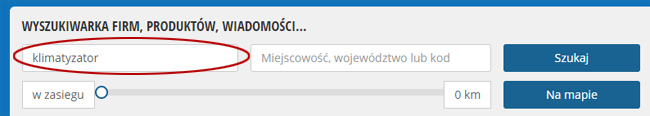

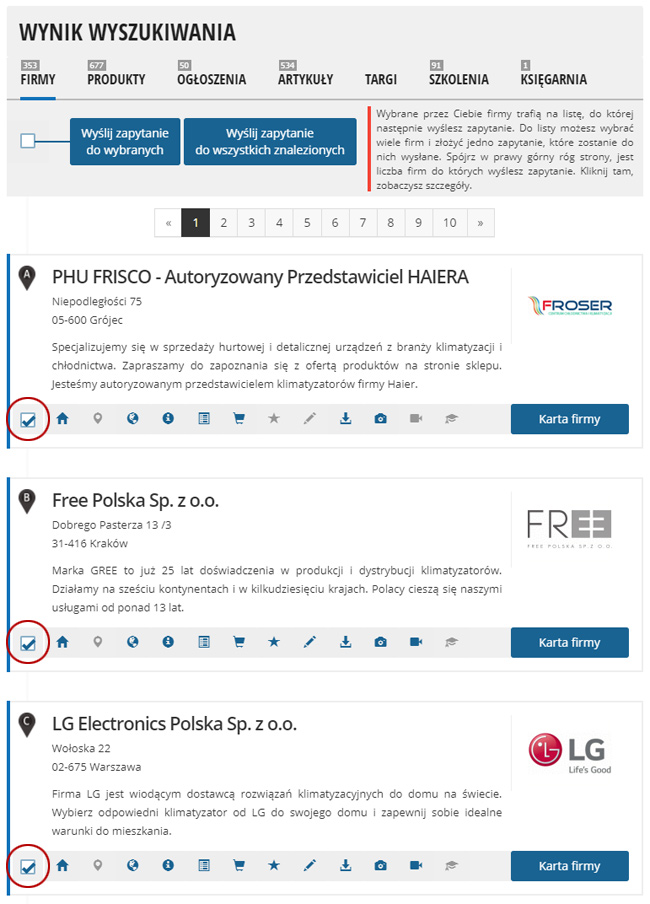

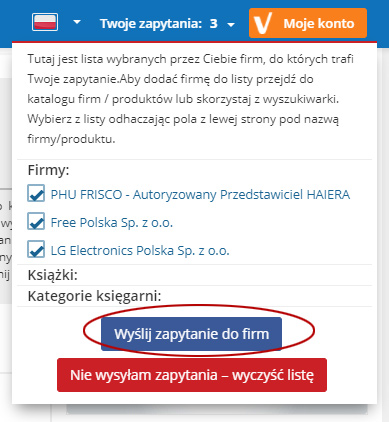

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

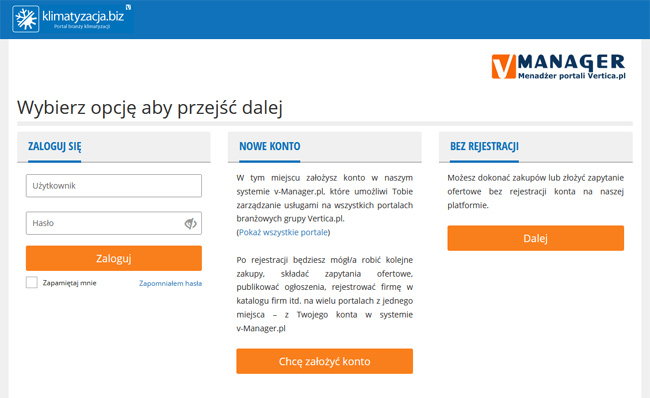

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

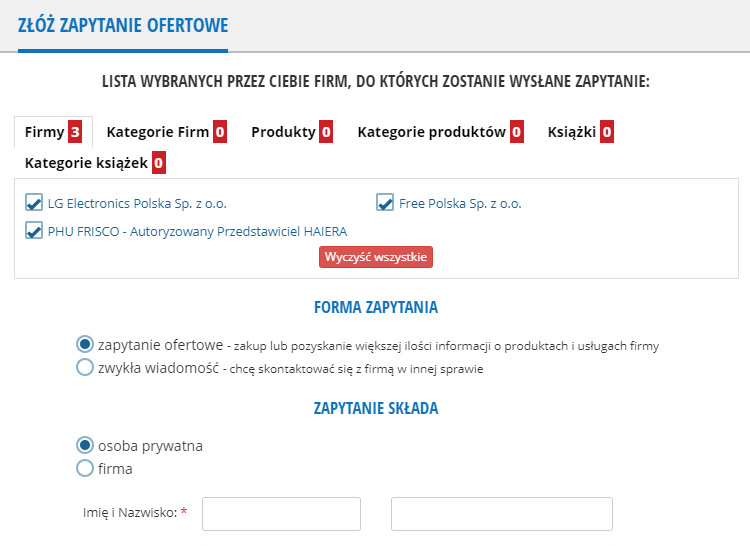

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.