Cyberatak, cyberzagrożenia, cyberbezpieczeństwo – te pojęcia już na stałe wrosły w dyskurs publiczny, nie tylko ten branżowy, ale o bezpieczeństwie w życiu codziennym w ogóle. Zanurzeni w mediach cyfrowych jesteśmy narażeni na cyberzagrożenia, dlatego też w wielu krajach czyni się starania, aby podnieść świadomość tych zagrożeń, inwestując również w odpowiednią ochronę, zarówno w sektorze publicznym, jak prywatnym.

Cyberatak, cyberzagrożenia, cyberbezpieczeństwo – te pojęcia już na stałe wrosły w dyskurs publiczny, nie tylko ten branżowy, ale o bezpieczeństwie w życiu codziennym w ogóle. Zanurzeni w mediach cyfrowych jesteśmy narażeni na cyberzagrożenia, dlatego też w wielu krajach czyni się starania, aby podnieść świadomość tych zagrożeń, inwestując również w odpowiednią ochronę, zarówno w sektorze publicznym, jak prywatnym.

W coraz bardziej scyfryzowanym środowisku pełnym smartfonów, tabletów, e-usług, e-governance, bankowości elektronicznej, oferującym doświadczenia VR, czy AR oraz rozwiązania przemysłu 4.0 każdy z nas – obywatel, konsument, klient, podatnik przedsiębiorca, urzędnik itd. – w jakimś stopniu jest narażony na cyberzagrożenia i stara się, choćby intuicyjnie, im przeciwdziałać. Takie jest przynajmniej powszechne przekonanie. Ale czy zasadnie? A jeśli tak, to w jakiej skali podejmuje się te działania i na ile są skuteczne? Choćby częściowe odpowiedzi na te pytania można znaleźć w najnowszych badaniach Axis Communications i Genetec. Zanim więcej o wynikach, warto przypomnieć jaką formę mogą mieć owe cyberzagrożenia.

Cyberataki A.D. 2018 – kilka przykładów

Rodzajów cyberzagrożeń jest kilka, a kreatywność hakerów skutecznie testuje metody zabezpieczeń. Rok 2018 obfitował w przypadki mniej lub bardziej udanych ataków w różnych sektorach, zaczynając od „prostego” sniffingu i skimmingu, przez fałszowanie adresów IP i DDoS, po bardziej zawoalowane akcje z wykorzystaniem robali lub koni trojańskich – zarówno wśród mniejszych, jak i większych firm, także z branż strategicznych. Przypomnijmy chociażby incydenty z sektora bankowego. W styczniu w Meksyku nastąpił nieudany atak na Bancomext - jedną z największych agencji kredytowych dla firm eksportowych w kraju. W kwietniu przestępcom udało się już ukraść ponad 15,3 milionów dolarów z Banco de Mexico.

Z kolei w Indiach w wyniku włamania do systemów Cosmos Bank skradziono równowartość ok. 13,5 miliona dolarów. W Rosji hakerzy z Money Taker uzyskali bezpośredni dostęp do sieci Rosyjskiego Banku Centralnego, generując zlecenia płatnicze. Incydenty o mniejszej lub większej sile rażenia miały miejsce również w Holandii (ABN Amro), Kanadzie (Bank of Montreal), Kenii, czy Brazylii. Nie wspominając już o aktywności grupy London Blue - na liście pokrzywdzonych i okradzionych (w ramach kompleksowej konfiguracji oszustw) figuruje 35 tys. dyrektorów finansowych, a straty wynoszą ponad 12 miliardów dolarów.

Obok systemów bankowych, jednym z bardziej kuszących celów cyberataków są również systemy bezpieczeństwa wewnętrznego, ponieważ są połączone z administracją publiczną oraz instytucjami służb mundurowych, ale też sprzężone z gospodarką i wieloma strategicznymi branżami. Jednym z obszarów tych systemów, podatnych na cyberzagrożenia, są usługi i produkty wykorzystujące technologie przechowywania danych oraz komunikacji bezprzewodowej składające się m.in. na repozytoria danych, sieci telekomunikacyjne i dozoru. W pierwszym przypadku warto wspomnieć choćby o ostatnim ataku na serwis Quora. Jak podaje serwis Ars Technica, hakerzy włamali się do popularnego serwisu, wykradając hasła 100 mln użytkowników. Uzyskano także inne wrażliwe dane takie, jak imiona i nazwiska, adresy e-mail czy treść wiadomości prywatnych. W drugim przypadku, jednym z ciekawszych przykładów jest działalność chińskiego wywiadu. Jak wynika z doniesień medialnych, australijskie służby bezpieczeństwa wykryły, iż agenci wykorzystywali urządzenia marki Huawei do uzyskania kodów dostępu umożliwiających infiltrację zagranicznej sieci i z tego też względu władze Australii wykluczyły chińskiego potentata z prac nad budową infrastruktury 5G. Inny przykład to pojawienie się w jednym z tzw. alternatywnych sklepów dla Google Play aplikacji na urządzenia z Androidem, umożliwiającej kradzież danych logowania m.in. do WhatsApp i Skype, a także informacji dotyczących karty płatniczej lub konta PayPal.

Co do sieci systemów dozoru, należy pamiętać, że obejmują one nie tylko kamery sieciowe, ale także wszelkiego rodzaju inteligentne urządzenia, stosowane w sektorze handlowym, logistycznym, transportowym, ale też przy infrastrukturze krytycznej i w ochronie obwodowej instytucji rządowych, czy należących do wspomnianych służb mundurowych; przy obiektach i obszarach związanych z usługami komunalnymi, przestrzeniach strategicznych z punktu widzenia bezpieczeństwa publicznego: w obrębie obiektów użyteczności publicznej, portów pasażerskich i handlowych, oczyszczalni ścieków, magazynów LNG, czy elektrowni itd. Ze względu na tak szerokie i strategiczne przeznaczenie technologii dozoru, a także społeczną wrażliwość względem kwestii monitoringu, wiedza o cyberatakach nie jest upubliczniana zbyt często.

Jak wskazuje Agata Majkucińska, ekspert Axis Communications: O aktach skutecznego przejęcia kontroli nad monitoringiem miejskim nie pisze się często, bo i nie jest to powód do chwały, tym bardziej, że w niektórych przypadkach – o czym opinia publiczna mogła się dowiedzieć dopiero po dłuższym czasie – cyberataki dotyczyły istotnych obszarów bezpieczeństwa wewnętrznego. Ataki złośliwego oprogramowania powodują z reguły zmiany w ustawieniach obrazowania i kalibracji sceny, w zawartości lub właściwościach danego pliku, a także w ustawieniach karty sieciowej. Niektóre mogą prowadzić do chwilowego wstrzymania lub przekierowania przesyłu danych, inne mogą prowadzić do większych szkód. Oczywiście, są też zaaranżowane crash-testy i hakowanie „służebne”, o których wiemy nieco więcej.

Badania Axis Communications i Genetec

Axis Communications od wielu lat jest jednym z propagatorów i innowatorów rozwiązań w zakresie cyberzabezpieczeń w segmencie systemów sieciowego dozoru wizyjnego. Tym razem, wraz z partnerem technologicznym Genetec, Axis zrealizował projekt badawczo-edukacyjny, mający na celu zdiagnozowanie świadomości cyberzagrożeń wśród użytkowników końcowych systemów dozoru wizyjnego. Aby lepiej zrozumieć stan bezpieczeństwa cybernetycznego, przeprowadzono ankietę wśród 175 podmiotów i osób. Wniosek? Najogólniej - wiele firm nie nadąża za cyberprzestępcami. Najbardziej powinny się mieć na baczności duże instytucje, ale świadomość ryzyka i zagrożeń powinni mieć wszyscy, także ci operujący mniejszą gotówką, bądź ci posiadający odpowiedzialność za zdrowie i życie ludzkie.

Oto główne wnioski:

- Wiele firm rozumie potrzebę cyberzabezpieczeń i potencjalnego wpływu cyberzagrożeń: 87% respondentów twierdzi, że ich firmy priorytetowo traktowały cyberbezpieczeństwo jako istotny wymiar ich działalności.

- Jednakowoż, gdy zapytano o szczegóły, okazało się, że tylko niewielka część firm (15%) uważa, że jest odpowiednio przygotowana do ograniczania zagrożeń cybernetycznych.

- Podczas gdy 76% respondentów stwierdziło, że podstawowym obowiązkiem jest fizyczna ochrona zasobów i bezpieczeństwo, żadne z nich nie wspomniało o wewnętrznych czynnikach ataków jako o zagrożeniu dla cyberbezpieczeństwa w porównaniu z dotychczasowymi systemami.

- Ten ostatni wniosek stoi jednak w wyraźnym przeciwieństwie do międzynarodowych wyników badań, które identyfikują przypadkowe lub umyślne błędy ludzkie, źle skonfigurowane systemy i słabo konserwowane systemy jako najczęstsze słabe punkty. Na przykład IBM X-Force Threat Intelligence Index 2018 przypisuje ludzkiemu błędowi dwie trzecie zarejestrowanych incydentów. Jest to poparte wcześniejszymi wynikami badań IBM, które obarczają czynniki wewnętrzne za ponad 95% wszystkich udanych naruszeń.

Kolejnym interesującym odkryciem było to, że około 60% respondentów uważa, iż problem zabezpieczeń wynika z dysfunkcyjności starych systemów. Chociaż przestarzałe systemy są wyraźną słabością, zagrożenia cybernetyczne są tak samo istotne w przypadku ostatnio wdrożonych wersji oprogramowania, nie tylko systemowego, jak i w przypadku dawniejszych edycji. Badania pokazują, że nadal pokutuje pewne powszechne nieporozumienie jakoby bezpieczeństwo produktu było jedynym sposobem na ograniczenie luk bezpieczeństwa i zagrożeń. A jest wręcz przeciwnie, firmy muszą zarządzać ryzykiem cybernetycznym w wielu wymiarach, zarówno ludzkich, jak i maszynowych oraz związanych z oprogramowaniem.

Zalecenia

Przede wszystkim - użytkownicy systemu i administratorzy potrzebują jasnych zasad, procesów i procedur, aby zapewnić codzienne stosowanie właściwych środków zabezpieczeń. Właściciele, operatorzy i użytkownicy muszą wiedzieć, jakie urządzenia i systemy istnieją; kto i za co jest odpowiedzialny; kiedy i jak się zachować. Najważniejsze punkty krytyczne znajdują się w obszarze projektowania, wdrażania i utrzymywania systemów cyberzabezpieczeń. Zazwyczaj oznacza to, że konsultanci muszą zalecić zaprojektowanie odpowiednich funkcji i właściwości podsystemu cyberbezpieczeństwa przez cały okres eksploatacji właściwego narzędzia. Osoby odpowiedzialne za wdrażanie i utrzymywanie systemu są zazwyczaj integratorami, instalatorami lub specjalistycznymi konsultantami; potrzebują konkretnej i sprawdzonej wiedzy odnośnie procesów instalacji i wdrażania systemów dozoruwizyjnego, urządzeń i komponentów peryferyjnych, a także do utrzymywania wszystkich powiązanych podsystemów bezpieczeństwa.

Jak podkreśla ekspert Axis Communications: Należy mieć świadomość, że cyberbezpieczeństwo jest wspólną odpowiedzialnością obejmującą użytkowników, opiekunów klienta, instalatorów, producentów, konsultantów, czy projektantów. Musimy pamiętać, że ostatecznie nic stworzonego przez człowieka nigdy nie będzie w 100% bezpieczne.

Zainteresowanych tematem cyberbezpieczeństwa systemów dozoru odsyłamy również do instrukcji Axis Communications: https://www.axis.com/about-axis/cybersecurity

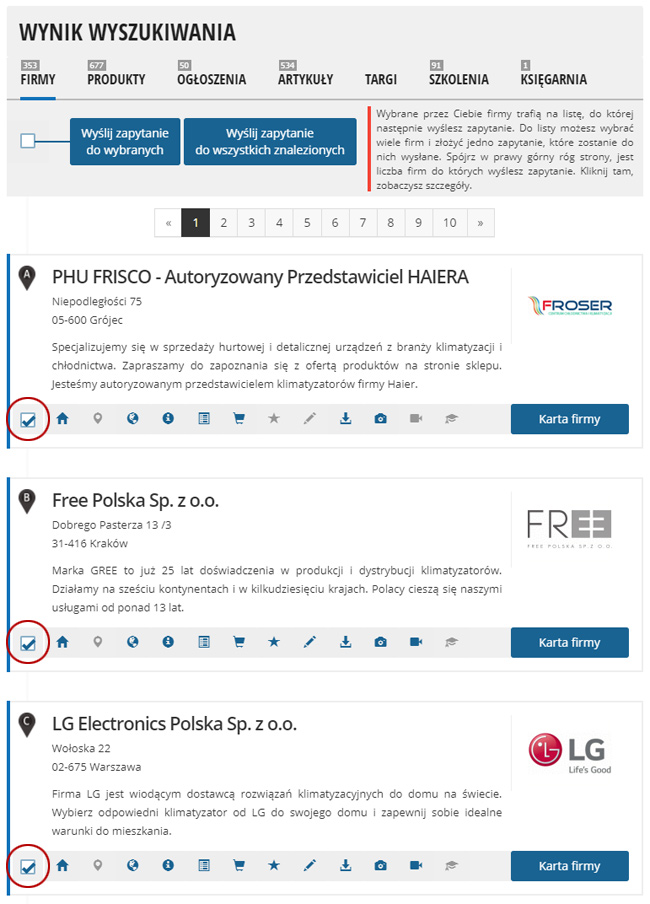

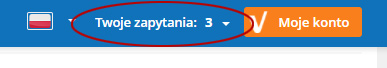

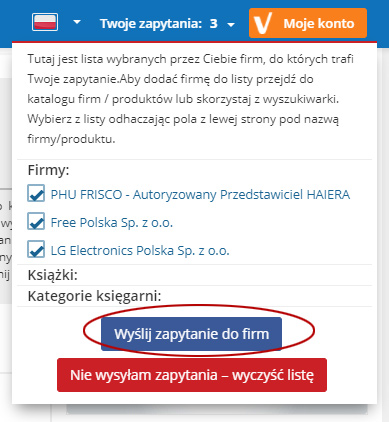

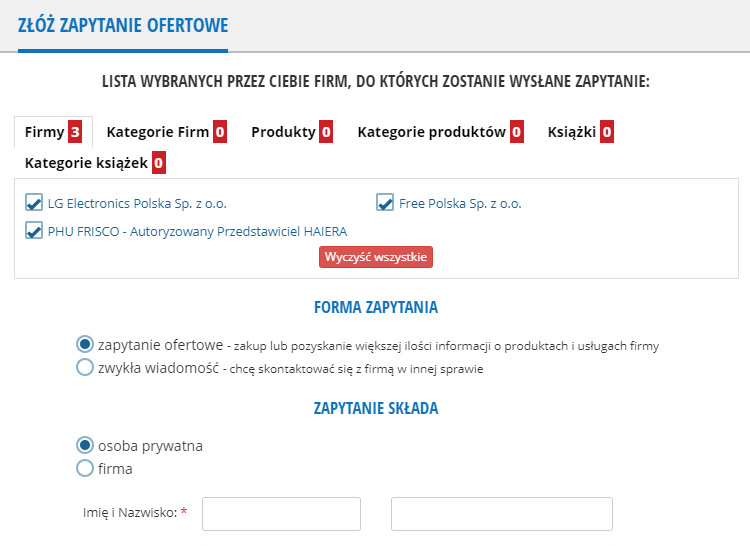

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.