Biometria oznacza identyfikację ludzi poprzez ich niepowtarzalne cechy charakterystyczne. Takimi cechami są np. wielkość i kształt dłoni, odciski palców, głos, a także budowa oka. Urządzenia biometryczne znalazły zastosowanie w tysiącach instytucji na świecie. W systemach kontroli dostępu stosuje się je od lat siedemdziesiątych. Początkowo instalowano urządzenia biometryczne tylko w instytucjach wymagających specjalnych zabezpieczeń, głównie ze względu na wysoki koszt takich urządzeń.

Zagadnienia i kierunki rozwojuBiometria oznacza identyfikację ludzi poprzez ich niepowtarzalne cechy charakterystyczne. Takimi cechami są np. wielkość i kształt dłoni, odciski palców, głos, a także budowa oka. Urządzenia biometryczne znalazły zastosowanie w tysiącach instytucji na świecie. W systemach kontroli dostępu stosuje się je od lat siedemdziesiątych. Początkowo instalowano urządzenia biometryczne tylko w instytucjach wymagających specjalnych zabezpieczeń, głównie ze względu na wysoki koszt takich urządzeń. W ostatnich latach, dzięki tańszym mikroprocesorom i zaawansowanej elektronice, cena urządzeń biometrycznych zdecydowanie spadła a ich precyzja działania wzrosła. Pozwoliło to na rozszerzenie zastosowania urządzeń biometrycznych. Obecnie już nie tylko elektrownie atomowe, ale wiele mniej bogatych przedsiębiorstw może sobie pozwolić na biometryczna kontrolę dostępu.

Niniejszy artykuł zajmuje się zagadnieniem integracji biometrii z zadaniami kontroli dostępu i rozważa kwestie związane z jej wykorzystaniem. Omawia też dostępne obecnie na rynku urządzenia biometryczne oraz prezentuje kierunki rozwoju biometrii i przemysłu z nią związanego.

Korzyści które daje biometria w kontroli dostępu

Celem systemu kontroli dostępu jest dopuszczenie uprawnionych osób do określonych miejsc. Ten cel można osiągnąć korzystając właśnie z urządzenia biometrycznego. System kontroli dostępu oparty na kartach bardziej kontroluje dostęp kart niż ludzi. Systemy używające numerów PIN pozwalają na wejście każdemu, kto zna dany numer, niezależnie od tego, czy jest to osoba uprawniona, czy nie. Tylko urządzenia biometryczne weryfikują faktycznie osobę, która wchodzi na dany teren.

Biometria może również wyeliminować potrzebę stosowania kart, co daje oszczędności finansowe i administracyjne. Zgubienie lub zniszczenie karty powoduje konieczność wystawienia nowej. Za to oko albo rękę trudno będzie zgubić.

Integracja

Podstawową funkcją urządzenia biometrycznego jest weryfikacja autentyczności osoby. Kontrola dostępu wymaga jednak nie tylko identyfikacji osoby, lecz również otwierania drzwi, zezwalania na dostęp lub odmawiania go, oraz monitorowania alarmów. Takim właśnie zadaniom musi sprostać urządzenie biometryczne. Poniżej przedstawione są sposoby realizacji tych zadań (systemy pojedyncze i sieciowe).

Systemy pojedyńcze

Wiele urządzeń biometrycznych może pracować w systemie pojedynczym. W takim układzie urządzenie funkcjonuje jako czytnik biometryczny oraz jako pełny kontroler dla pojedynczych drzwi. Użytkownicy wpisywani są do czytnika, gdzie następnie przechowywany jest ich wzór biometryczny. Podczas weryfikacji, urządzenie porównuje wzór otrzymany z wzorem przechowywanym w pamięci, i na tej podstawie decyduje o otwarciu lub nie otwarciu drzwi. Czytnik ma również wejścia umożliwiające monitorowanie przełącznika drzwiowego w przypadku "drzwi zbyt długo otwartych" lub "drzwi sforsowanych". Są również wyjścia dla dzwonka i panelu alarmowego. Możliwe jest również podłączenie drukarki i robienie wydruków zdarzeń. Dzięki klawiaturze można zaprogramować np. ograniczenia czasowe dla poszczególnych użytkowników. Liczba użytkowników jest ograniczona przez pamięć urządzenia i różni się w zależności od producenta.

Systemy sieciowe

Większość systemów kontroli dostępu wymaga kontrolowania więcej niż jednych drzwi. W takiej sytuacji można co prawda zastosować kilka systemów pojedynczych, jednak częściej stosuje się rozwiązanie sieciowe. Łącząc czytniki ze sobą, a następnie z komputerem, otrzymujemy wygodny i łatwy w obsłudze system kontroli dostępu. Jego główną zaletą jest możliwość centralnego monitorowania systemu. Do komputera raportowane są wszystkie stany alarmowe oraz aktywowanie punktów drzwiowych. Wszystkie transakcje przechowywane są w pamięci komputera i mogą być wykorzystane w dowolnym momencie. Komputer również zarządza wzorami biometrycznymi, co umożliwia wpisywanie się użytkowników na dowolnym czytniku, a program roześle wzory do pozostałych punktów kontrolnych. Usunięcie użytkownika lub zmiana warunków dostępu odbywa się na komputerze. Niektóre systemy biometryczne, np. firmy Voice Strategies, przechowują wszystkie informacje wyłącznie na komputerze i tam też odbywa się weryfikacja wzoru biometrycznego. Inne systemy rozprowadzają wzory biometryczne do poszczególnych czytników. Niezależnie od tego w jaki sposób przechowywane są wzory, to efekt jest taki sam. W ramach sieci czytniki połączone są przez RS485 lub przez modem. W systemach głosowych wykorzystuje się linie telefoniczne.

Integracja z innymi systemami

Producenci urządzeń biometrycznych oferują różne sposoby zintegrowania czytników biometrycznych z konwencjonalnymi systemami kontroli dostępu. Najczęściej stosowana jest metoda "emulacji czytnika kart". W tym przypadku urządzenie biometryczne współpracuje z systemem w taki sposób jak czytnik kart. "Wyjście czytnika kart" w urządzeniu biometrycznym zostaje podłączone do "portu czytnika" w panelu sterującym. Metoda ta jest najbardziej efektywna w odniesieniu do systemów opartych na kartach, zwłaszcza, że nie wymaga zmiany okablowania. Gdy użytkownik weryfikuje się poprzez urządzenie biometryczne, i weryfikacja jest pozytywna, wysyła ono do systemu jego numer identyfikacyjny, tak, jak gdyby użytkownik weryfikował się przy użyciu karty. Format jest taki, jak stosowany powszechnie w kartach. Decyzję o przyznaniu dostępu podejmuje urządzenie sterujące. Również kontrola drzwi i monitoring realizowane są przez system, a nie urządzenie biometryczne. Niektóre czytniki biometryczne mają wejście dla czytnika kart. Wówczas użytkownik korzysta ze swojej karty i nie musi wpisywać numeru ID na klawiaturze. Urządzenia biometryczne mogą współpracować z różnymi technologiami, np. karty "smart cards", Wiegand, pasek magnetyczny, kod paskowy. Najczęściej stosuje się format 26 bit Wiegand, oraz pasek magnetyczny ANSI. Karty zbliżeniowe mogą również być stosowane, gdyż na wyjściu mają format Wiegand.

We wszystkich tego typu systemach zarządzanie wzorami biometrycznymi ma miejsce w samych urządzeniach biometrycznych, a nie w panelu kontrolnym danego systemu. Jeżeli do systemu podłączonych jest wiele czytników biometrycznych, to może wystąpić problem związany z ilością użytkowników. Niektóre urządzenia biometryczne pozwalają na rozwiązanie tego problemu w taki sposób, że wszystkie czytniki biometryczne zostają połączone w sieć zarządzającą wzorami. Taka sieć jest niezależna od systemu kontroli dostępu i ma tę zaletę, że użytkownik może być wpisywany na dowolnym czytniku, a jego wzór biometryczny zostaje rozprowadzony do pozostałych czytników w sieci.

Niektóre systemy kontroli dostępu przystosowane są do współpracy z urządzeniami biometrycznymi. Na przykład system firmy Monitor Dynamics Inc. jest zintegrowany z czytnikiem dłoni ID3D HandKey firmy Recognition Systems. Program tego systemu przystosowany jest do zarządzania wzorami dłoni i komunikowania się z czytnikami HandKey.

Istotne kwestie związane z wykorzystaniem urządzeń biometrycznych

Akceptacja

Najważniejszą kwestią związaną z działaniem systemów biometrycznych jest akceptacja użytkownika przez czytnik. Zależy ona od wielu czynników. Po pierwsze urządzenie musi być wygodne i łatwe w obsłudze. Użytkownicy muszą być na tyle zaznajomieni z działaniem czytnika, aby nie odczuwali lęku przed jego użyciem. Gdy ludzie boją się urządzenia, którego nie znają, obsługują je niewłaściwie i w efekcie nie otrzymują dostępu. Ludzie lubią, gdy urządzenie można obsługiwać w sposób intuicyjny. Ileż to razy sami staliśmy sfrustrowani przed czytnikiem, który nie podawał wyraźnej informacji dotyczącej sposobu podania karty?! Po drugie system biometryczny musi działać bez zarzutu, to znaczy musi wpuszczać osoby uprawnione i zatrzymywać osoby nieuprawnione. Niestety żadne urządzenie nie jest doskonałe, a więc i czytnik biometryczny może popełniać błędy. Może się zdarzyć, że czytnik nie wpuści osoby uprawnionej, a za to wpuści osobę nieuprawnioną. Błędy takie nazywają się: Błędna Akceptacja i Błędne Odrzucenie.

Wskaźnik Błędnych Akceptacji

Błędna Akceptacja oznacza wpuszczenie nieuprawnionej osoby. Wskaźnik Błędnych Akceptacji powinien być na tyle niski by działał zniechęcająco. Obecne systemy biometryczne mają ten wskaźnik na poziomie 0,001% do 0,1%. Należy pamiętać, że błędna akceptacja może mieć miejsce jedynie wtedy, gdy ktoś próbuje. Dlatego dobrze jest mieć rozeznanie co do ilości nieuprawnionych prób odnotowywanych przez system. Amerykańskie elektrownie atomowe, które wykorzystują czytniki biometryczne na głównych wejściach, mają wskaźnik Błędnych Akceptacji na poziomie 0,1%.

Wskaźnik Błędnych Odrzuceń

Poprzedni wskaźnik, dotyczący akceptacji, jest bardzo ważny dla systemu zabezpieczenia, ale wskaźnik Błędnych Odrzuceń jest jeszcze ważniejszy, gdyż dotyczy osób, które mają prawo wejść na dany teren, a nie zostają wpuszczone. Dlatego bywa on czasem nazywany wskaźnikiem Zniewagi. Taki system, który zbyt często odmawia dostępu, zarówno osobom uprawnionym jak i nie uprawnionym, traktowany jest jak mur. W obecnych systemach wskaźnik ten waha się od 0,00066% do 1,0%. Niski wskaźnik Błędnych Odrzuceń jest niezmiernie ważny, no bo ile razy mogą osoby uprawnione próbować dostać się do pracy?! Dobrą ilustracją tego problemu może być następujący przykład. Wyobraźmy sobie, że firma ma 100 pracowników, którzy muszą korzystać z czytnika biometrycznego przy głównym wejściu. Przeciętnie każdy z nich przechodzi tędy cztery razy dziennie. Tak więc w ciągu dnia będzie 400 transakcji pracowników uprawnionych. Przy wskaźniku odrzucenia 1,0% cztery osoby (z 400) zostaną odrzucone przez czytnik. Następnie mnożymy to razy 5 dni w tygodniu i otrzymujemy 20 problemów (dla pracowników uprawnionych). Zmniejszając wskaźnik Błędnych Odrzuceń do 0,1%, otrzymujemy 2 takie problemy na tydzień. Należy zwrócić szczególną uwagę na to, aby poziom błędnych akceptacji jak i błędnych odrzuceń był odpowiedni dla danego systemu. Może to decydować o sukcesie lub porażce.

Niski Wskaźnik Błędnych Odrzuceń ma również istotny wpływ na akceptację systemu przez użytkowników. Ludzie lubią, gdy system działa prawidłowo. Jest im przyjemnie, gdy urządzenie rozpoznaje ich i zezwala na wejście. Gdy urządzenie odmawia im dostępu, ludzie odczuwają frustrację i szybko zniechęcają się do systemu.

Zrównoważony Wskaźnik Błędu

W urządzeniu biometrycznym mamy wpływ na wielkość Wskaźników Błędnych Akceptacji i Błędnych Odrzuceń poprzez zmniejszanie lub zwiększanie czułości urządzenia. Oba te wskaźniki są odwrotnie proporcjonalne i można je przyrównać do działania alarmu w samochodzie. Jeśli alarm jest zbyt czuły, prawdopodobieństwo kradzieży (błędna akceptacja) jest niskie, za to prawdopodobieństwo przypadkowego uruchomienia alarmu (błędne odrzucenie) jest wyższe. Redukując czułość, zmniejszamy ilość fałszywych alarmów, ale zwiększamy prawdopodobieństwo kradzieży. Wpływ czułości na wskaźniki błędu jest różny w różnych urządzeniach (w zależności od producenta). Może się zdarzyć, że w danym urządzeniu, przy ustawieniu określonej czułości, otrzymamy bardzo niski wskaźnik Błędnych Akceptacji, ale jednocześnie wskaźnik Błędnych Odrzuceń będzie nie do przyjęcia. Utrzymanie równowagi pomiędzy tymi dwoma wskaźnikami ma kluczowe znaczenie dla prawidłowego działania systemu.

Ocena danych statystycznych

Ogólnie rzecz biorąc, testowanie urządzeń biometrycznych jest bardzo trudne ze względu na niskie wskaźniki błędu. Aby otrzymać zadowalający efekt statystyczny, trzeba by przeprowadzić tysiące transakcji. Niektóre cytowane wcześniej wskaźniki błędu są rezultatem obliczeń teoretycznych. Inne otrzymane są z urządzeń już działających. Takie dane są oczywiście bardziej cenione. Jeśli chodzi o wskaźnik Błędnych Odrzuceń, brane są pod uwagę wyłącznie dane otrzymane z urządzeń działających w systemach. Dzieje się tak dlatego, że działanie urządzeń biometrycznych zależy od zachowania człowieka. Wystarczy, że dla kogoś czytnik biometryczny będzie zbyt trudny do obsłużenia, wówczas liczba Błędnych Odrzuceń wyraźnie wzrośnie. Dlatego teoretyczna kalkulacja nie ma tu zastosowania. Natomiast można dość dobrze wyliczyć wskaźnik Błędnej Akceptacji porównując różne wzory biometryczne z dużych baz danych.

Przepustowość

Rozważając zastosowanie urządzenia biometrycznego należy pamiętać o przepustowości takiego urządzenia. Przepustowość związana jest z ilością czasu potrzebną jednej osobie na użycie urządzenia. Z punktu widzenia producenta trudno jest określić przepustowość urządzenia, gdyż zależy ona w dużej mierze od systemu, w którym dane urządzenie jest zastosowane. Dlatego większość producentów podaje czas weryfikacji, a nie przepustowość, dla swojego czytnika, co stanowi tylko część czasu potrzebnego do obsłużenia urządzenia. Sama weryfikacja obejmuje odczytanie numeru ID przez czytnik i skanowanie ręki, palca lub oka. Jednak całkowita ilość czasu potrzebna na użycie czytnika jest większa, ponieważ użytkownik potrzebuje czas na wpisanie numeru oraz na przyłożenie np. ręki do skanowania. Każdemu użytkownikowi może to zająć inną ilość czasu. W przypadku długich numerów ID lepiej jest korzystać z czytnika kart, co skróci czas obsługi urządzenia, a tym samym zwiększy przepustowość.

Technologie wykorzystywane w biometrii

Przemysł biometryczny stale szuka nowych sposobów mierzenia niepowtarzalnych cech ludzkich. Niektóre metody są jeszcze na etapie badań. Nas jednak interesują te, które są już w użyciu. Przedstawimy teraz urządzenia biometryczne dostępne obecnie na rynku (wszystkie dane otrzymaliśmy od producentów).

Identyfikacja na podstawie oka

Obecnie istnieją dwie firmy wykorzystujące różne aspekty identyfikacji na podstawie oka - EyeDentify i Iriscan. System firmy EyeDentify opiera się na układzie naczyń krwionośnych siatkówki oka. Natomiast system firmy Iriscan identyfikuje na podstawie tęczówki. Obie technologie nie wymagają wpisywania numeru identyfikacyjnego.

Pierwszy produkt tej firmy wypuszczony został w 1982 roku. Siedem lat później wyszła nowa udoskonalona wersja tego systemu. Dalsze usprawnienia i obniżka kosztów dały w efekcie produkt obecny.

|

Produkt |

cam 2001 |

|

Cena |

$2650 |

|

Wskaźnik Błędnych Odrzuceń |

0,4% |

|

Wskaźnik Błędnych Akceptacji |

0,001% |

|

Zrównoważony Wskaźnik Błędu |

nie podany |

|

Czas weryfikacji |

1,5 do 4 sek.

(zależy od ilości użytkowników) |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Firma ta zaistniała na rynku w 1994 roku. Obraz tęczówki oka pobierany jest przez kamerę CCD.

|

Produkt |

System 2000EAC |

|

Cena |

$5950 |

|

Wskaźnik Błędnych Odrzuceń |

0,00066% |

|

Wskaźnik Błędnych Akceptacji |

0,00078% |

|

Zrównoważony Wskaźnik Błędu |

0,00076% |

|

Czas weryfikacji |

2 sek. (10 000 użytkowników) |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Identyfikacja na podstawie odcisków palców

Odciski palców wykorzystywane były od dawna do identyfikacji ludzi. W latach sześćdziesiątych amerykańskie Federalne Biuro Śledcze (FBI) rozpoczęło badania nad zautomatyzowaniem tego sposobu identyfikacji. Obecnie mamy na rynku kilku producentów, którzy zajmują się wykorzystaniem odcisków palców w systemach kontroli dostępu.

-

Identix/Bio Recognition Systems

Identix jako pierwszy zastosował identyfikację na podstawie odcisków palców w dziedzinie kontroli dostępu w 1988 roku. W 1994 Identix połączył się z Bio Recognition Systems, który zintegrował urządzenie firmy Identix ze swoim systemem kontroli dostępu. Ostatnio Identix kupił firmę Bio Recognition Systems.

|

Produkt |

TouchLockII |

|

Cena |

$2950 |

|

Wskaźnik Błędnych Odrzuceń |

< 1,0% |

|

Wskaźnik Błędnych Akceptacji |

0,0001% |

|

Zrównoważony Wskaźnik Błędu |

nie podany |

|

Czas weryfikacji |

5 sek. |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Mytec wykorzystuje optyczne techniki komputerowe do obróbki uzyskanego obrazu odcisku palca. Metoda ta pozwala na szybkie przetworzenie dużej ilości danych. Urządzenie firmy Mytec wchodzi dopiero na rynek i nie są jeszcze znane jego wskaźniki błędów.

|

Produkt |

Mytec Optical Fingerprint Comparator |

|

Cena |

TBD |

|

Wskaźnik Błędnych Odrzuceń |

w trakcie badań |

|

Wskaźnik Błędnych Akceptacji |

w trakcie badań |

|

Czas weryfikacji |

< 0,1 sek. |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Jest to firma tajwańska, która zadebiutowała na rynku w 1993 roku. Informacje przedstawione poniżej czerpaliśmy ze źródeł pośrednich, ponieważ firma nie odpowiedziała na nasze zapytanie dotyczące ich systemu.

|

Produkt |

FIC-2000I |

|

Cena |

$5500 (system na czworo drzwi) |

|

Wskaźnik Błędnych Odrzuceń |

1,0% |

|

Wskaźnik Błędnych Akceptacji |

0,0001% |

|

Zrównoważony Wskaźnik Błędu |

nie podany |

|

Czas weryfikacji |

< 1 sek. |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

? |

Identyfikacja na podstawie obrazu ręki

Wielkość i kształt dłoni wykorzystywane są w systemach opartych na technologii geometrycznego obrazu dłoni. Pierwszy raz technologia ta użyta została w urządzeniu Identimat, które pojawiło się na rynku w 1976. Obecnie istnieją dwie firmy oferujące systemy oparte na geometrii dłoni: Recognition System Inc. i BioMet Partners.

Firma ta przedstawiła w 1994 roku urządzenie o nazwie Digi-2, które weryfikuje użytkownika na podstawie wielkości i kształtu dwóch palców. Firma BioMet Partners produkuje również moduł OEM, zawierający urządzenie optyczne i algorytm tworzenia wzoru. Moduł ten jest obecnie wykorzystywany przez różne firmy w ich czytnikach kontroli dostępu. Poniżej przedstawiamy informacje na podstawie materiałów źródłowych.

|

Produkt |

Digi-2 |

|

Cena |

nie podano |

|

Wskaźnik Błędnych Odrzuceń |

0,1% |

|

Wskaźnik Błędnych Akceptacji |

0,1% |

|

Zrównoważony Wskaźnik Błędu |

0,1% |

|

Czas weryfikacji |

1 sek. |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Pierwszy system firma przedstawiła w 1986. Od tego czasu zmniejszono koszty produkcji. Obecnie firma oferuje nową generację swojego produktu o nazwie ID3D HandKey (wprowadzony na rynek w 1991 roku. System oparty jest na weryfikacji użytkownika na podstawie obrazu trójwymiarowego czterech palców i części dłoni. Obecnie jest on najczęściej stosowanym urządzeniem biometrycznym w kontroli dostępu.

|

Produkt |

ID3D HandKey |

|

Cena |

$2150 |

|

Wskaźnik Błędnych Odrzuceń |

0,1% |

|

Wskaźnik Błędnych Akceptacji |

0,1% |

|

Zrównoważony Wskaźnik Błędu |

0,1% |

|

Czas weryfikacji |

1 sek. |

|

Praca w systemie pojedynczym |

TAK |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

TAK |

Identyfikacja na podstawie głosu

W tym przypadku wykorzystuje się cechy charakterystyczne głosu takie jak tony niskie i wysokie, drgania krtani, dźwięki gardłowe i nosowe. W ciągu ostatnich lat, kilka firm przedstawiło swoje systemy identyfikacji na podstawie głosu, ale tylko jedna z nich wprowadziła swój system na rynek. Jest to firma Voice Strategies.

Firma zaistniała na rynku w 1991 roku wprowadzając system oparty na technologii opracowanej przez Texas Instruments. System wykorzystuje telefony umieszczone w punktach kontrolnych i podłączone do centralnego komputera, w którym zachodzi proces weryfikacji.

|

Produkt |

VACS (Voice Access Control System) |

|

Cena |

$21 000 (system dla 16 drzwi) |

|

Wskaźnik Błędnych Odrzuceń |

nie podano |

|

Wskaźnik Błędnych Akceptacji |

nie podano |

|

Zrównoważony Wskaźnik Błędu |

nie podano |

|

Czas weryfikacji |

1,5 sek. |

|

Praca w systemie pojedynczym |

NIE |

|

Praca w systemie sieciowym |

TAK |

|

Emulacja czytnika kart |

NIE |

Przyszłość biometrii w kontroli dostępu

Jedno co można powiedzieć na pewno o przemyśle urządzeń biometrycznych to to, że się rozwija. Urządzenia biometryczne stosowane są coraz częściej nie tylko w kontroli dostępu. Stosowane są w przedsiębiorstwach do mierzenia czasu pracy, w ośrodkach opieki dziennej, na przejściach granicznych, w punktach wypłat pieniężnych. Zwiększający się zakres stosowania urządzeń biometrycznych wpływa na wzrost produkcji, a tym samym na zmniejszenie kosztów. Dodatkowo nieustannie maleją koszty elementów komputerowych, co również wpływa na końcową cenę produktu.

Początki stosowania biometrii wiązały się z potrzebami instytucji wymagających specjalnego zabezpieczenia. Głównym celem systemu było niedopuszczenie osób niepowołanych. Dlatego najważniejszy był jak najniższy Wskaźnik Błędnych Akceptacji. Obecnie, przy coraz szerszym stosowaniu urządzeń biometrycznych, ważniejszy staje się Wskaźnik Błędnych Odrzuceń. Na przykład Bank Barclay zasugerował, aby w jego systemie Wskaźnik Błędnych Odrzuceń był na poziomie 0,000001% a Wskaźnik Błędnych Akceptacji na poziomie 5%. Oczywiście Wskaźnik Błędnych Akceptacji wymagany w systemach powszechnie stosowanych jest zdecydowanie niższy, przy jednocześnie niskim Wskaźniku Błędnych Odrzuceń. Niski Wskaźnik Błędnych Odrzuceń jest konieczny, aby użytkownicy akceptowali systemy biometryczne. Producenci urządzeń biometrycznych cały czas pracują nad osiągnięciem jak najniższej wartości tego wskaźnika. Jednym ze sposobów zwiększenia dokładności urządzenia jest rygorystyczna kontrola.

Rozwój rynku urządzeń biometrycznych związany jest z rozwojem nowych technologii. Mogą one wpłynąć nie tylko na polepszenie charakterystyki obecnie produkowanych urządzeń, lecz stworzyć nowe sposoby identyfikacji, na podstawie innych atrybutów.

Jednym z takich atrybutów, który ostatnio przyciąga uwagę producentów, jest twarz. Rozpoznanie innych ludzi na podstawie obrazu twarzy jest proste dla człowieka, natomiast staje się bardzo trudne dla urządzenia. Większość wysiłków w tej dziedzinie idzie w kierunku pobrania obrazu twarzy przy pomocy kamery wideo. Jest jednak firma, która przyjęła inne podejście i próbuje opracować urządzenie pobierające termiczny obraz twarzy, bazując na strukturze naczyń krwionośnych. Jest również firma, która też zainteresowała się naczyniami krwionośnymi, lecz w odniesieniu do zewnętrznej części dłoni. Inne firmy próbują opracować metodę identyfikacji na podstawie odcisku wewnętrznej części dłoni. Trwają również prace nad identyfikacją na podstawie nosa.

Niektóre nowe technologie można zastosować do poprawienia obecnie już używanych urządzeń biometrycznych. Np. trwają prace nad stworzeniem nowego czujnika pobierającego obraz odcisku palca przy pomocy ultradźwięków. Takie podejście zmniejsza wpływ zabrudzeń, które obecnie mogą powodować problemy przy tradycyjnych metodach optycznych. Trwają również badania nad wykorzystaniem hologramów do przechowywania obrazów odcisków palców.

Wszystkie te nowe technologie są bardzo obiecujące, ale ich zastosowanie w praktyce uzależnione jest od ceny i prostoty użytkowania.

Podsumowanie

Ponieważ zwiększa się zastosowanie urządzeń biometrycznych, rośnie potrzeba rozumienia kwestii związanych z ich użyciem. Najważniejszą sprawą jest akceptacja ze strony użytkownika. Jednak producent nie może określić poziomu akceptacji dla swojego urządzenia. Wszystko zależy od sposobu zastosowania urządzeń biometrycznych w systemie. Kluczem do oceny działania urządzeń biometrycznych wydają się być wskaźniki błędu. Dlatego tak ważne jest rozumienie ich znaczenia i wpływu na akceptację ze strony użytkownika.

Oczywiście przyszłość biometrii w systemach kontroli dostępu rysuje się optymistyczne. Celem systemu dostępu jest kontrolowanie, gdzie ludzie mogą, a gdzie nie mogą chodzić. Tylko urządzenie biometryczne jest w stanie spełnić to zadanie. Technologia biometryczna przestała być science-fiction. Sprawdziła się w wielu systemach dużych i małych przedsiębiorstw. Staje się coraz bardziej dostępna pod względem finansowym. Dlatego coraz więcej ludzi uważa biometrię za naturalny sposób kontrolowania dostępu.

Więcej informacji >>>

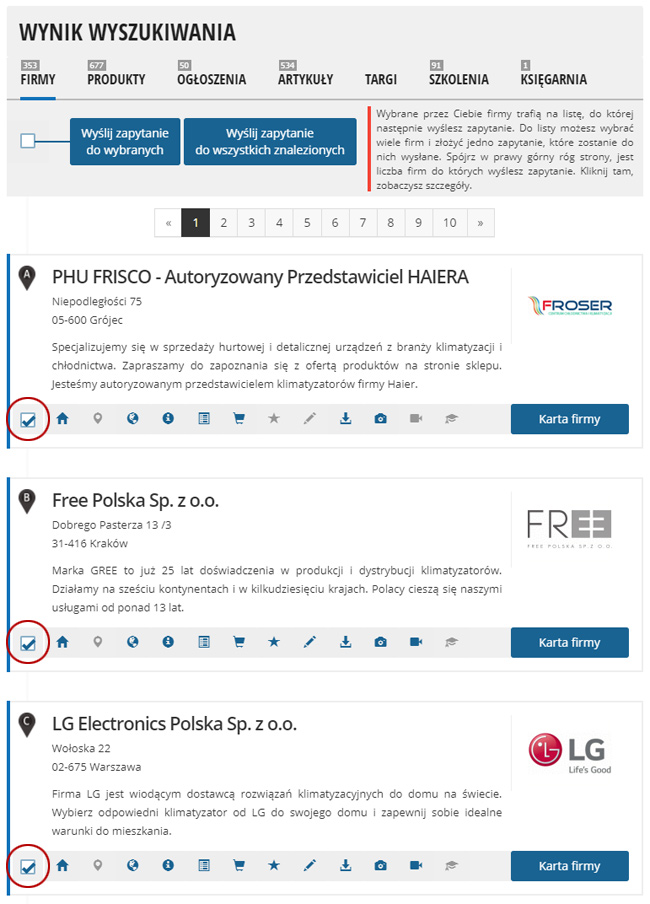

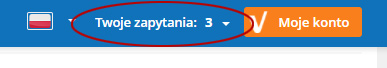

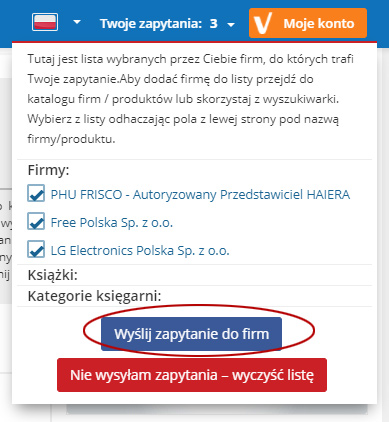

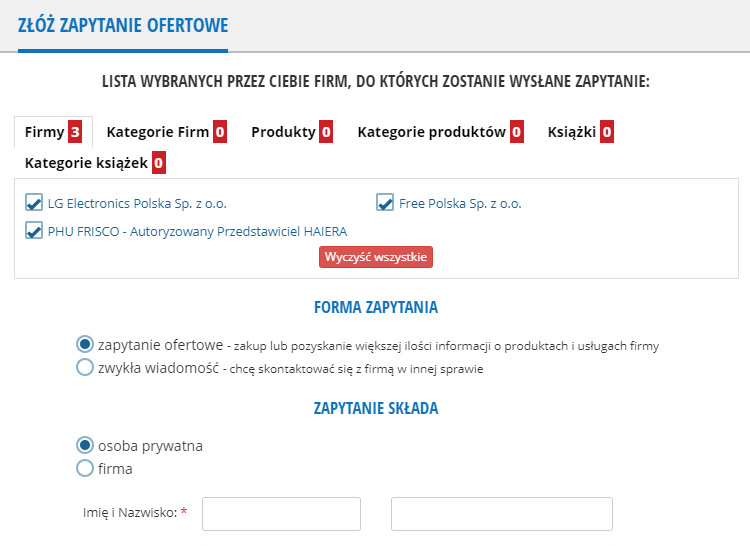

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.